黄鹤杯实景攻防赛道初赛WP

黄鹤杯实景攻防赛道初赛WP

先看看这次比赛的战绩,一共十道题目,完成了六道,基本都是考察流量分析,涉及比较对一些工控流量,剩下四道题基本就很少人解出来了。总的来说这次题目不难。

Misc

笑哭了

解题思路:

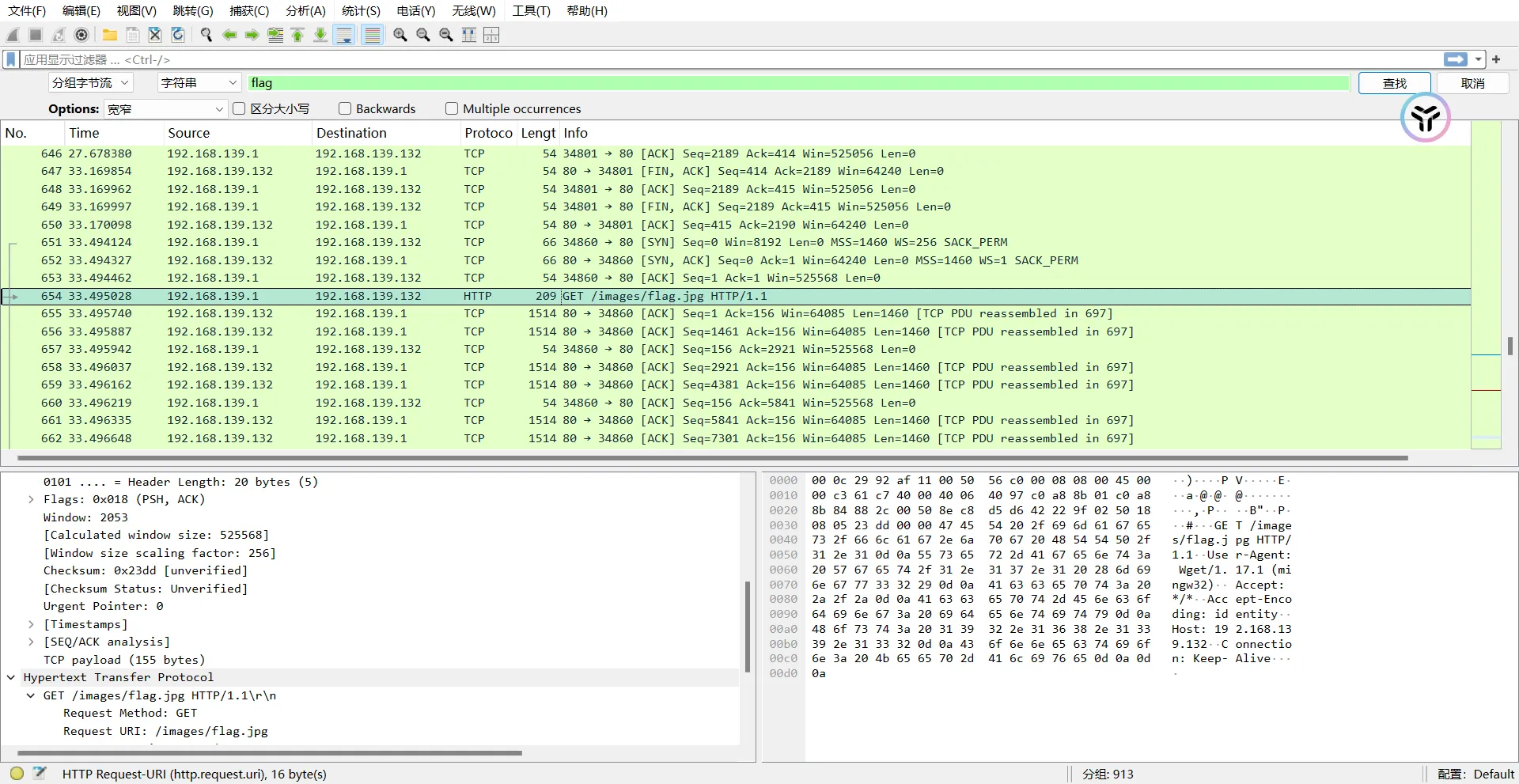

拿到流量包,审计http流量,发现一个上传的flag.jpg文件,保存原始数据。

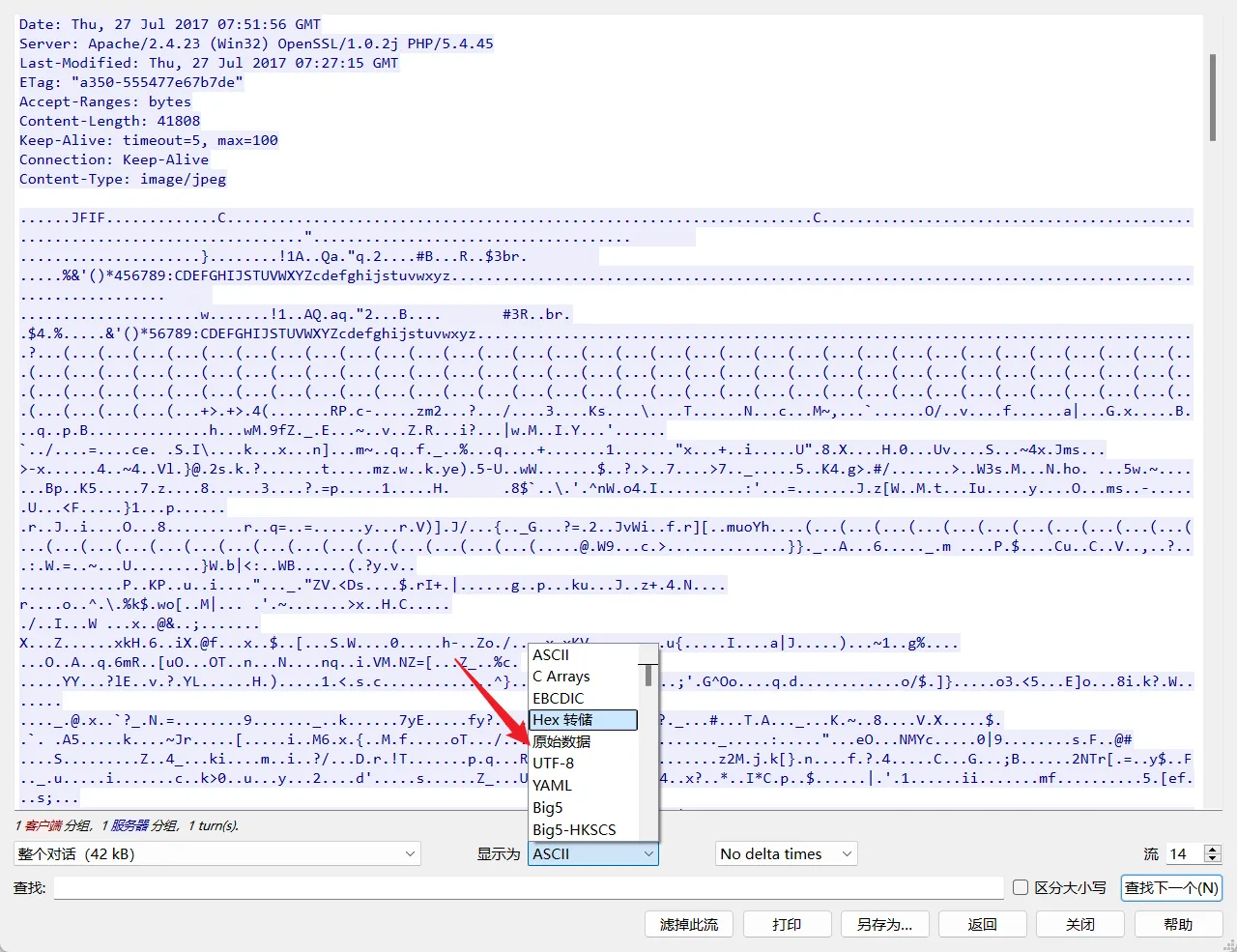

拿到一个图片,010打开观察到藏了一个zip,手动分离或者binwalk、foremost提取都行。

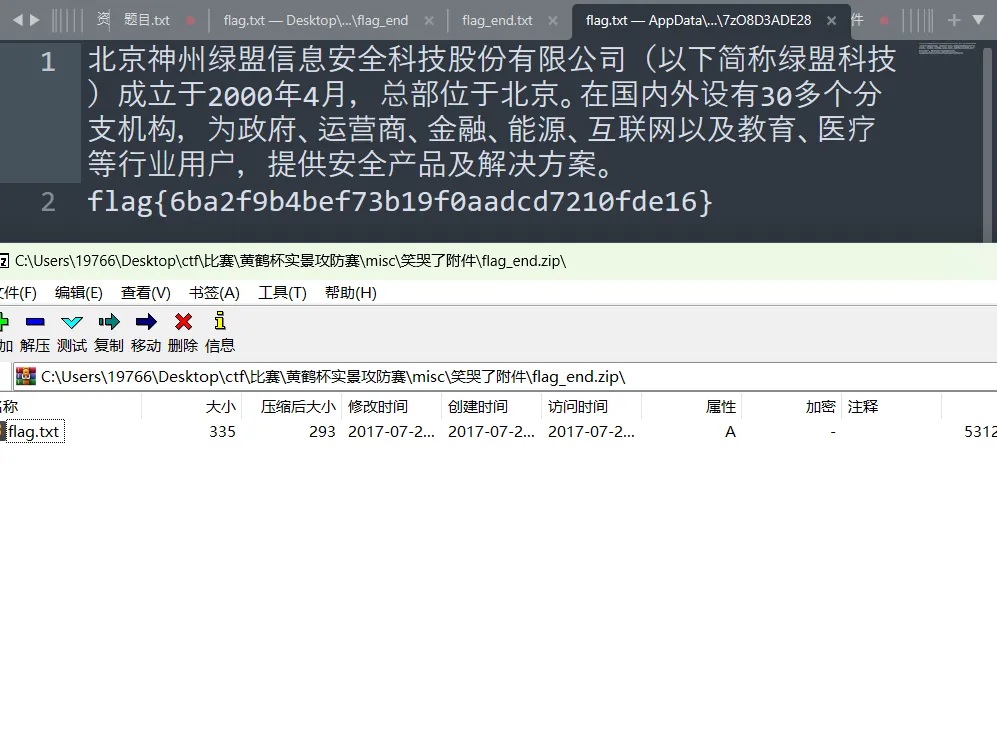

解压得到flag.txt里的flag。

拿到flag

flag{6ba2f9b4bef73b19f0aadcd7210fde16}

物联网

ezmqtt

解题思路:

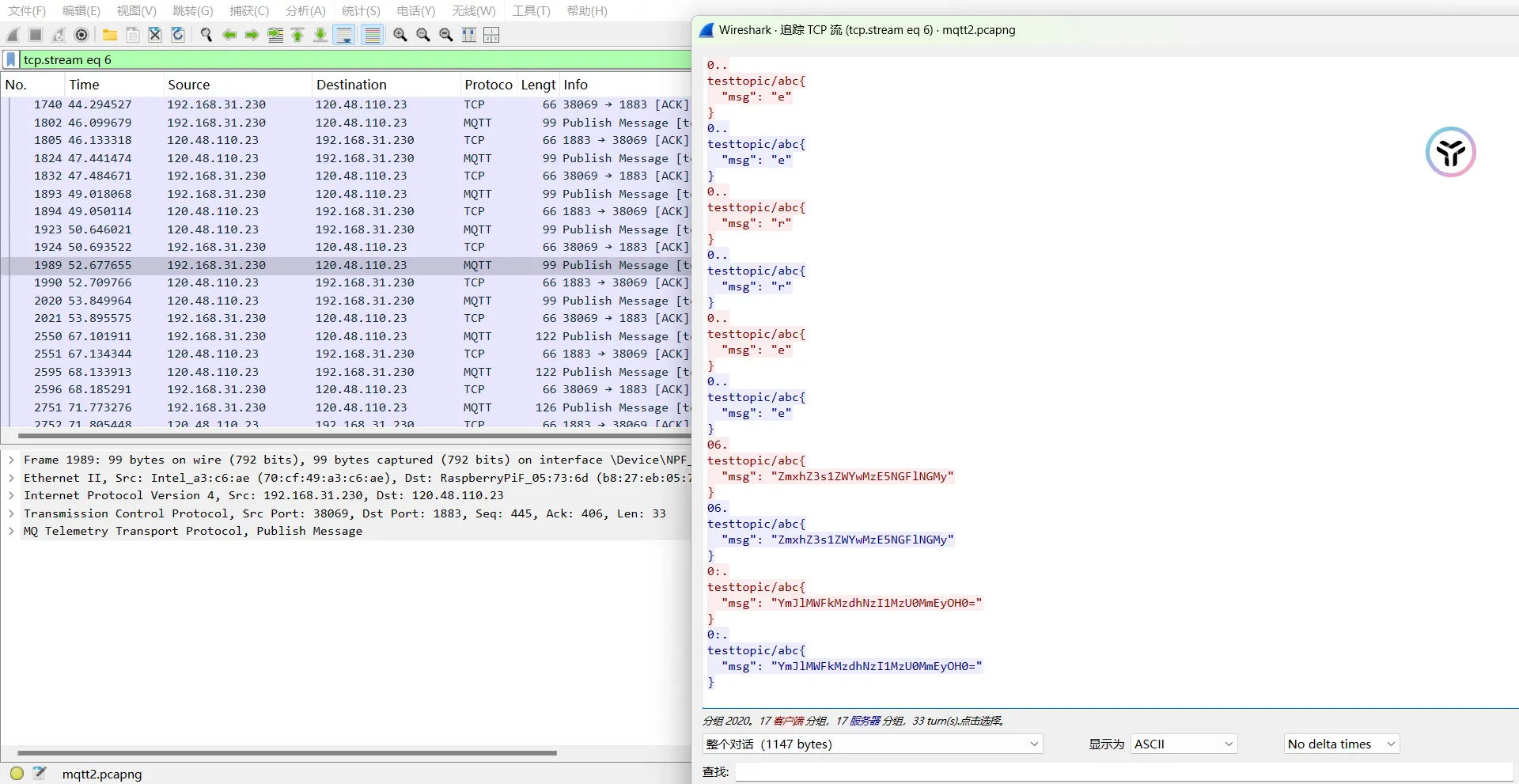

看到题目,考察的是mqtt协议,mqtt协议是很常见的轻量级的物联网通信协议。

直接筛选mqtt协议,拿到两端base64,拼接在一起直接解base64就行了,说是考mqtt协议,但是格外的简单。

flag{5ef03194ae4c2bbe1ad37a7253542a28}

工控

增材制造

解题思路:

拿到png图片,第一步修改宽高,用随波逐流一把梭就行,010手动修改也行。

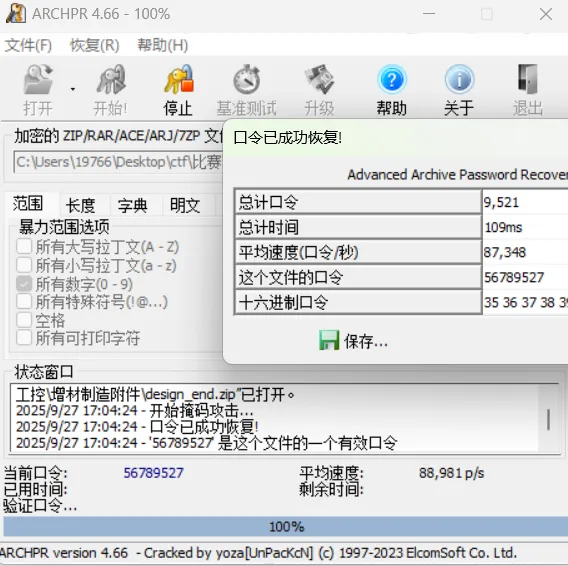

根据做题经验看着像掩码攻击,发现从png还能分离出zip压缩文件,估计方向是没错了,掩码爆破一下拿到压缩包密码。

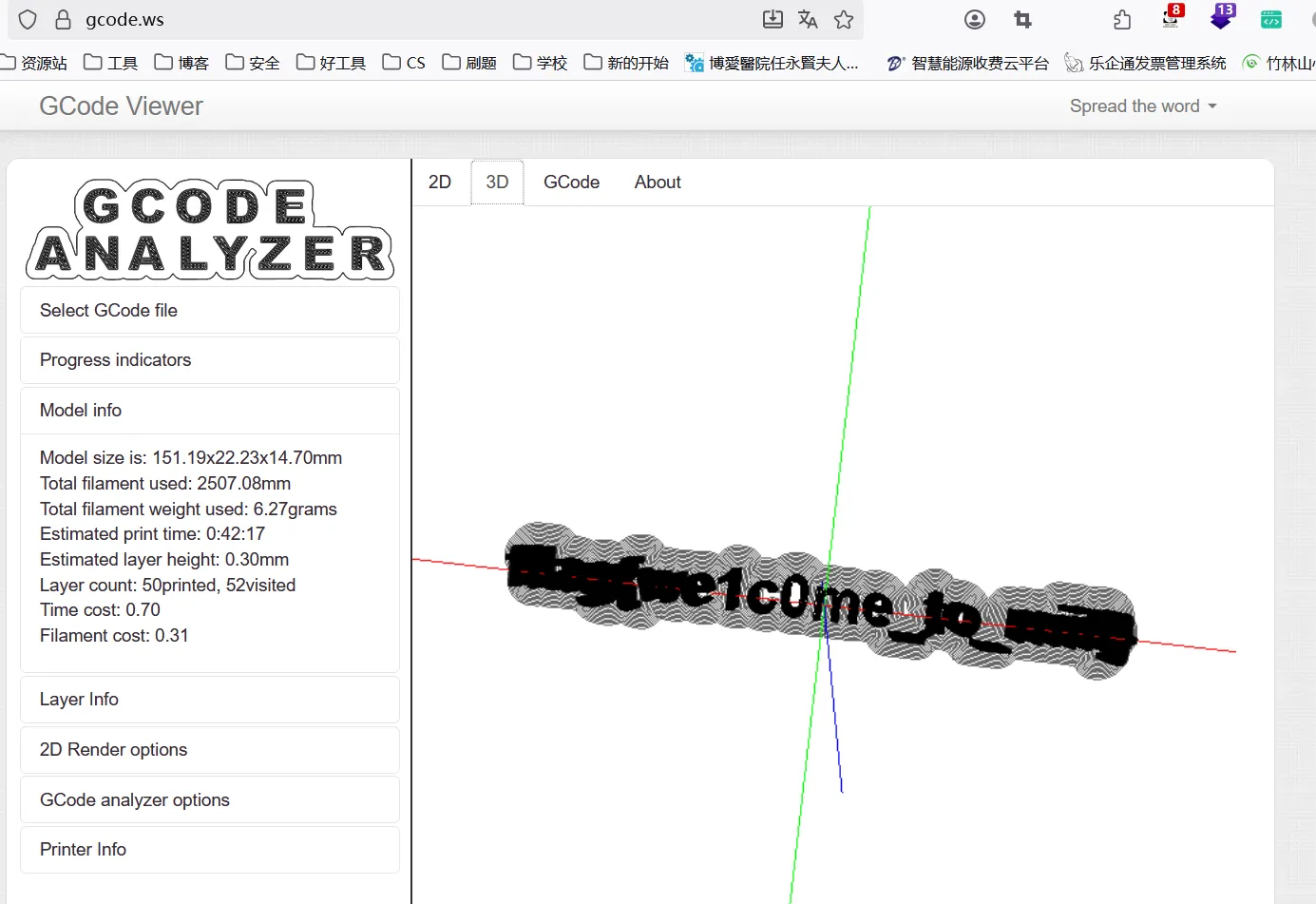

解压得到DDD文件刚开始不知道把内容复制给ai识别一下,发现是3D打印机的打印数据(然后才发现文件名也是提示),直接用在线网站还原。

https://gcode.ws

上传该文件,会还原出打印的flag。

用3D预览,可以调整视角看到完整flag

flag{we1c0me_to_miit}

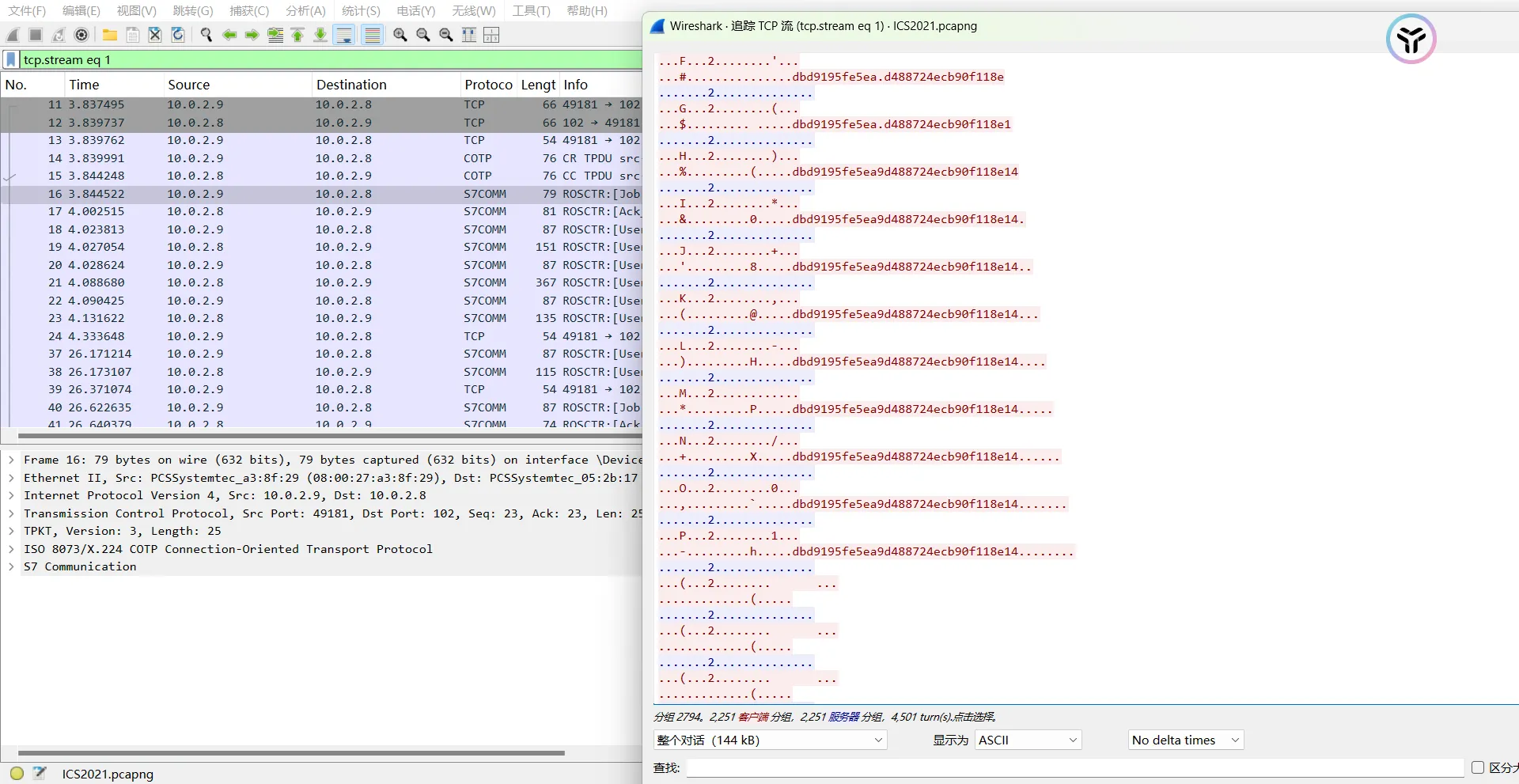

工控流量分析

解题思路:

打开流量包,看到西门子通信协议S7COMM,直接追踪tcp流,看到一个db开头的明文字符串,不会就是flag吧?还真是。一千分的题没想象中的刁钻。

flag{dbd9195fe5ea9d488724ecb90f118e14}

组件分析

解题思路:

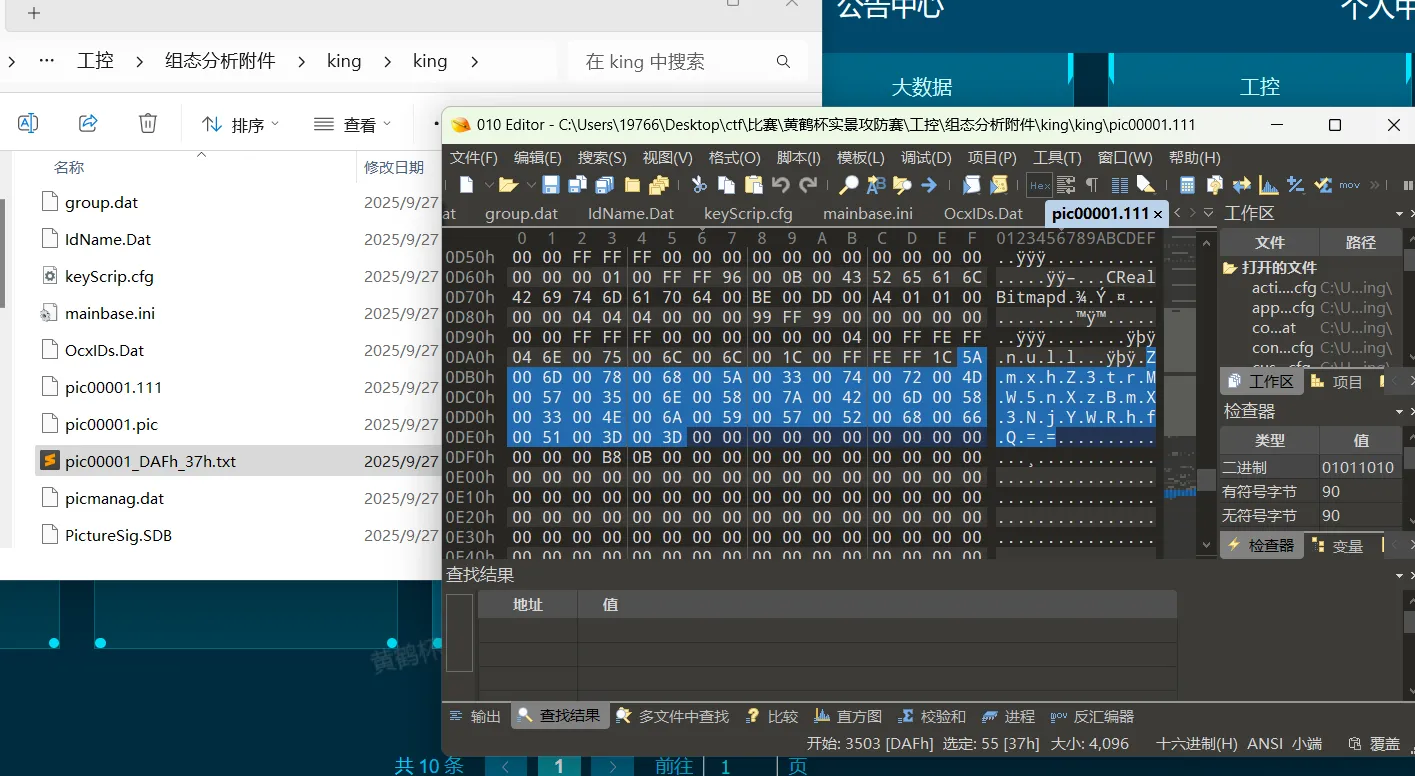

这道题起初以为很难,需要分析固件,但是随着解出题的人数越来越多感觉不对劲,来来回回看了好几遍才出。

刚开始把全部文件strings一个一个看啥也没有,后面把所有文件都放到010一个一个看,终于找点点不一样的,Zmxh,flag base64后的字符串,完整提取出来解base64,拿下最后一千分。

ZmxhZ3trMW5nXzBmX3NjYWRhfQ=?

flag{k1ng_0f_scada}

大数据

大数据下的隐私攻防

解题思路:

题目名有点唬人,其实就是一个数据分析题。

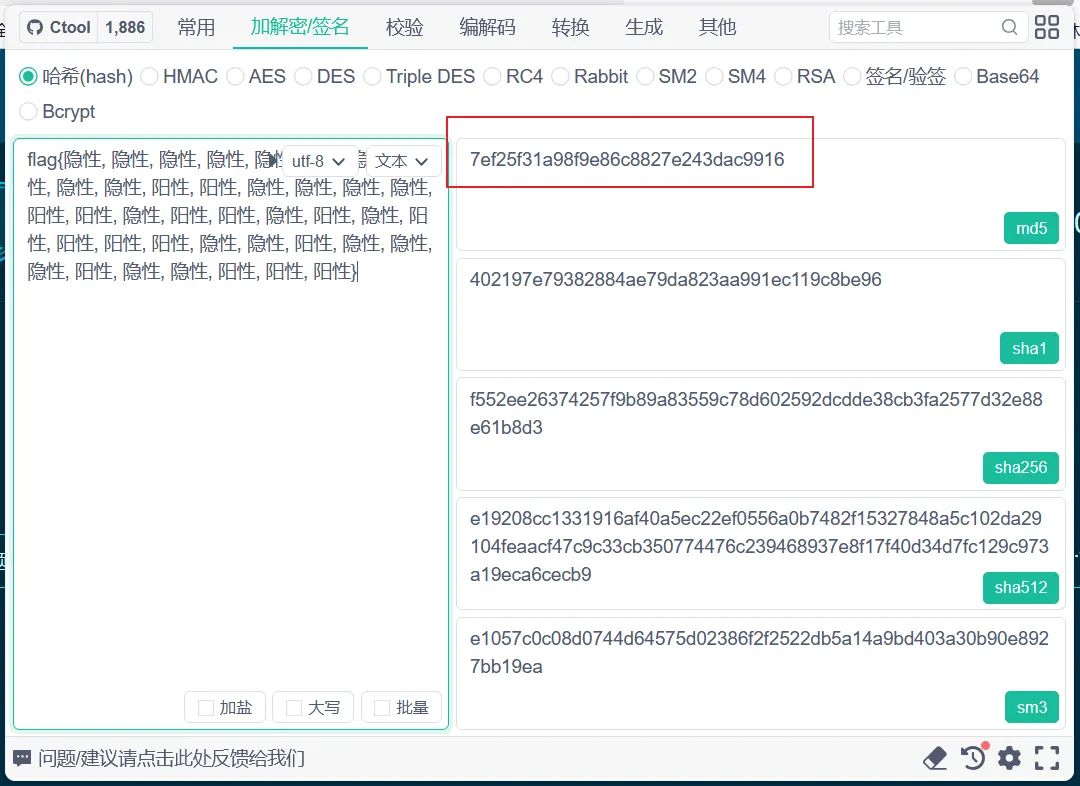

拿到一个描述题目的txt文件,还有两个表格,目的是从大表格里找到小表格里的任务信息,拿到他们的阳阴性信息,简单来说应该就是信息匹配。我尝试通过脚本和ai筛选可能都有一两个不对,后面人工审计,修正了几个错误,得到1

flag{隐性, 隐性, 隐性, 隐性, 隐性, 阳性, 隐性, 隐性, 隐性, 隐性, 阳性, 阳性, 隐性, 隐性, 隐性, 隐性, 阳性, 阳性, 隐性, 阳性, 阳性, 隐性, 阳性, 隐性, 阳性, 阳性, 阳性, 阳性, 隐性, 隐性, 阳性, 隐性, 隐性, 隐性, 阳性, 隐性, 隐性, 阳性, 阳性, 阳性}

md5后再用flag{}包裹,提交flag{7ef25f31a98f9e86c8827e243dac9916}